|

о событиях в области защиты информации

| |

| кот | Дата: Суббота, 19.01.2019, 08:08:44 | Сообщение # 31 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| Руткит Lojax используется Fancy Bear дольше, чем считалось ранее

Руткит Lojax из арсенала APT-группы Fancy Bear отнюдь не является одноразовым инструментом и использовался в атаках задолго до того, как о нем стало известно широкой общественности. К такому выводу пришли специалисты команды Netscout ASERT по результатам глубокого анализа не только самого вредоноса, но и его C&C-инфраструктуры и соответствующих доменов.

Обнаруженный в мае прошлого года руткит Lojax представляет собой модифицированную версию легитимного ПО LoJack, предназначенного для отслеживания украденной электроники и угнанных автомобилей. Злоумышленники заменили некоторые компоненты LoJack вредоносными, в результате чего инструмент работает на уровне системы и не детектируется традиционными антивирусами.

Проанализировав домены, связанные с Fancy Bear и Lojax, исследователи пришли к выводу, что руткит использовался еще в 2016 году – за два года до того, как о нем впервые рассказали ИБ-эксперты. Кроме того, не похоже, чтобы он использовался лишь в какой-то одной кампании. Хотя к зиме число C&C-серверов Lojax сократилось с семи до двух, у Fancy Bear в запасе есть дополнительные серверы и IP-адреса, готовые к использованию в любой момент.

Как показывает отчет Netscout ASERT, Lojax не является новоиспеченным инструментом, созданным специально для использования в одной конкретной кампании, как считалось раньше. Инструмент используется уже давно и имеет довольно крепкую инфраструктуру, что является весьма неутешительной новостью.

https://asert.arbornetworks.com/lojax-fancy-since-2016/

P.S. с весны 2009 года используется этот руткит,не прошло и 10 лет как эксперты начали что то подозревать

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Суббота, 19.01.2019, 08:10:17 | Сообщение # 32 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| Уязвимость в Telegram позволяет отслеживать сообщения ботов

Исследователи безопасности компании Forcepoint обнаружили уязвимость в Telegram Bot API, позволившую им перехватить трафик между вредоносным ПО и его оператором.

Речь идет о вредоносном ПО GoodSender, представляющем собой простую программу на .NET. GoodSender использует сеть Telegram для передачи своим операторам информации, собранной со скомпрометированных хостов, тем самым предоставляя им возможность удаленно подключаться к взломанным системам.

В ходе анализа вредоносного ПО исследователи Forcepoint обнаружили, что Telegram Bot API использует слабые механизмы защиты для передаваемых сообщений. По их словам, сообщения между пользователями шифруются с помощью разработанного Telegram алгоритма MTProto внутри TLS-трафика, но сообщения Bot API защищены только с помощью уровня HTTPS.

Как пояснили исследователи, используемых ботом токенов API и ID чата достаточно для осуществления атаки «человек посередине». Токены API есть в программах, использующих Telegram Bot API, и в сообщениях, а ID чата указывается в отправляемых Bot API запросах.

«Что еще хуже, любой злоумышленник, способный получить немного ключевой информации, передаваемой в каждом сообщении, может не только следить за пересылаемыми сообщениями, но и восстановить всю историю сообщений атакуемого бота», - сообщили исследователи.

Получить всю историю сообщений можно с помощью метода forwardMessage(), способного отправлять любому пользователю сообщения, к которым есть доступ у бота. ID сообщений идут по порядку, начиная с нуля. Это позволяет выявить все сообщения в группе и отправить их любому пользователю.

Благодаря вышеописанной уязвимости исследователям удалось перенаправить все коммуникации GoodSender на свой профиль в Telegram и изучить его работу. Как оказалось, автор вредоноса не разделил среду разработки и тестирования от операционной среды, что позволило специалистам отследить активность GoodSender до самых ранних этапов.

Исследователи затрудняются с точностью назвать метод распространения GoodSender, но отмечают, что вредонос использует бесплатный сканер для выявления уязвимости EternalBlue. По данным телеметрии, в настоящее время вредонос присутствует как минимум на 120 зараженных системах, большая часть которых находится в США и Вьетнаме.

https://www.forcepoint.com/blog/security-labs/tapping-teleg

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Суббота, 19.01.2019, 08:11:03 | Сообщение # 33 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| Ошибка в Twitter более 4 лет раскрывала частные сообщения пользователей Android

Компания Twitter призналась в наличии уязвимости, из-за которой закрытые сообщения пользователей Android-версии приложения в течение более чем четырех лет были публично доступны.

При регистрации в Twitter все твиты по умолчанию являются общедоступными, при желании пользователь может воспользоваться опцией «Protect your Tweets» и включить защиту сообщений. По словам представителей соцсети, уязвимость, существовавшая с 3 ноября 2014 года, приводила к отключению настройки «Protect your Tweets» без ведома пользователя, в результате все защищенные сообщения становились открытыми. Как отмечается, проблема затрагивает только пользователей Android-версии Twitter, изменявших адрес электронной почты или привязанный к учетной записи номер мобильного телефона, в период с 3 ноября 2014 года по 14 января 2019 года. Уязвимость не затрагивает пользователей iOS- и десктопной версий приложения.

Компания не раскрыла информацию о том, каким образом был обнаружен баг, и сколько пользователей могло пострадать в результате ошибки. Вполне вероятно, речь может идти о значительном количестве пострадавших, учитывая, что за четыре года большинство пользователей наверняка хотя бы раз изменяло настройки в своей учетной записи. По словам администрации соцсети, уязвимость была исправлена 14 января текущего года.

В минувшем декабре исследователи в области безопасности сообщили сразу о трех уязвимостях в Twitter. Одна из них позволяла взломать учетную запись в Twitter с помощью номера телефона жертвы, вторая предоставляла доступ к личным сообщениям пользователей, а третья раскрывала номер мобильного телефона, привязанный к учетной записи.

https://help.twitter.com/en/protected-tweets-android

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Суббота, 19.01.2019, 08:11:52 | Сообщение # 34 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| В РФ задержан мошенник, укравший миллионы рублей с банковских карт

Сотрудники УМВД России по Курской области задержали в Санкт-Петербурге мошенника, подозреваемого в хищении 6 млн рублей с банковских карт граждан. Согласно сообщению МВД, от действий преступника пострадало 49 граждан.

По версии следствия, злоумышленник рассылал жертвам SMS-сообщения о том, что их карты якобы заблокированы, а для разблокировки необходимо связаться с сотрудником банка по указанному номеру. Телефонные номера, на которые отправлялись сообщения, мошенник генерировал путем подбора цифр.

В сообщении указывалось название банка и, как правило, из сотни человек несколько действительно оказывались клиентами данной организации. Жертвы перезванивали по номеру в SMS и называли реквизиты банковской карты и PIN-код. Используя данную информацию, злоумышленник переводил средства на свои счета.

В ходе обыска в квартире подозреваемого правоохранители выявили и изъяли специальное оборудование и десятки SIM-карт, с которых совершались звонки. В отношении подозреваемого возбуждено уголовное дело по ч. 4 ст. 158 УК РФ (кража).

https://мвд.рф/news/item/15521680/

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Суббота, 19.01.2019, 08:12:46 | Сообщение # 35 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| Зафиксирована первая в этом году масштабная атака Silence на российские банки

Хакерская группировка Silence организовала массовую фишинговую рассылку, насчитывающую более 80 тыс. получателей. Среди них сотрудники российских кредитно-финансовых организаций, большую часть которых составляют банки и крупные платежные системы. По данным экспертов компании Group-IB, с начала текущего года это самая крупная атака на российские банки.

Массовая рассылка была запущена 16 января. Впервые в практике Silence вредоносное вложение было замаскировано под приглашение на XIX международный форум iFin-2019. Для получения пригласительных получателю требовалось открыть прикрепленный ZIP-архив, заполнить анкету и отослать отправителю. Вместе с приглашением внутри архива содержался инструмент Silence.Downloader aka TrueBot, который, как отмечается, использует только группировка Silence.

В январе группировка провела еще две фишинговые рассылки, также направленные на российские банки. По данным экспертов, злоумышленники отправляли письма якобы от имени начальников отделов межбанковских операций несуществующих банков. Они обращались в банки с просьбой оперативно рассмотреть вопрос по открытию и обслуживанию корреспондентских счетов их организаций. К письму был прикреплен архив с договором, при распаковке которого на компьютер жертвы загружалось вредоносное ПО Silence.Downloader.

«Очевидно, что масштаб действий Silence увеличивается: мы наблюдаем рост атак не только по России, но и активные действия в отношении европейских и ближневосточных финансовых компаний», - отметил эксперт Group-IB Рустам Миркасымов. От также добавил, что на сегодняшний день Silence входит в число наиболее опасных русскоязычных группировок наряду с Cobalt и MoneyTaker.

https://www.group-ib.ru/media/silence-first-attack-2019/

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Понедельник, 21.01.2019, 16:43:41 | Сообщение # 36 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| Российский кибермошенник экстрадирован в США

На прошлой неделе гражданин РФ Александр Ж. был экстрадирован из Болгарии в США по обвинению в сговоре с целью осуществления компьютерного мошенничества. Как сообщает посольство РФ в США, в настоящее время россиянин пребывает в бруклинской тюрьме в Нью-Йорке.

38-летний Александр Ж. предположительно является лидером кибермошеннической группировки Methbot. Группировка разработала схему для обмана крупных компаний и СМИ, размещающих рекламу в интернете. Всего за несколько лет ей удалось заработать миллионы долларов на подделке кликов и фальшивых просмотрах рекламы.

По данным следствия, Александр Ж. вместе с тремя сообщниками арендовали 1,9 тыс. компьютеров для имитации просмотра рекламы живыми пользователями на поддельных рекламных страницах. Группировка предоставляла свои услуги рекламным фирмам, заработав на поддельных кликах порядка $7 млн.

Обвиняемый был арестован в Болгарии в ноябре прошлого года и доставлен в США в четверг, 17 января. На следующий же день он предстал перед судом в Бруклине. Общаясь с помощью переводчика, Александр Ж. сообщил, что ему ясна суть предъявляемых обвинений, но он отказывается признать свою вину.

Судья вынес решение об отсрочке вынесения приговора, предоставив защите дополнительное время для переговоров с представителями прокуратуры.

http://www.documentcloud.org/documents/5302121-Zhukov-indictment.html

https://vk.com/rusembusa?w=wall-174047670_127

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Среда, 23.01.2019, 16:15:12 | Сообщение # 37 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| Китайцы создали приложение для обнаружения должников

В Китае появилось приложение, позволяющее узнавать, не находится ли поблизости человек, задолжавший деньги. Как сообщает китайская государственная газета China Daily, приложение под названием «Карта злостных неплательщиков» уже доступно жителям провинции Хэбэй.

«Карта злостных неплательщиков» является частью жесткой системы социального рейтинга, предназначенной для определения уровня благонадежности граждан. Система является расширением кредитного рейтинга и станет обязательной уже к 2020 году.

Получить «Карту злостных неплательщиков» можно через популярнейший в Китае сервис для общения WeChat. С ее помощью можно узнать, есть ли в радиусе 500 м кто-то, кто должен деньги. Более того, приложение показывает точное местоположение должника. Предоставляет ли оно фотографии, имена или какие-либо другие данные должников, неизвестно. Также непонятно, какую сумму и кому нужно задолжать, для того чтобы попасть на «Карту злостных неплательщиков».

Как пишет China Daily, приложение позволит пристыдить должников, способных выплатить долг, но не делающих этого. Правда, на каких основаниях будет определяться платежеспособность, газета не уточняет.

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Среда, 06.02.2019, 23:47:39 | Сообщение # 38 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| Уязвимость в macOS позволяет извлечь пароли

Специалист в области безопасности Линус Хенце (Linus Henze) обнаружил уязвимость в операционной системе Apple macOS, предоставляющую возможность извлечь учетные данные из связки ключей (KeyChain) на компьютерах Мас без прав администратора или суперпользователя.

Проблема, получившая название KeySteal, затрагивает все версии macOS вплоть до 10.14.3 Mojave. По сути она схожа с уязвимостью keychainStealer, описанной специалистом Патриком Уордлом (Patrick Wardle) в сентябре 2017 года.

Хенце не раскрыл подробности об уязвимости, но опубликовал видео с демонстрацией ее эксплуатации (ниже). По его словам, под угрозой находится не только стандартный KeyChain, но и связки ключей, созданные пользователями. Проблема не затрагивает iCloud KeyChain («Связка ключей Cloud»), поскольку у данной функции иной принцип работы.

Исследователь не намерен передавать Apple информацию об уязвимости. Свое решение он пояснил тем, что у компании нет полноценной программы вознаграждения за уязвимости в macOS. В настоящее время проблема остается неисправленной.

KeyChain («Связка ключей») — программа macOS, предназначенная для хранения паролей и учетных данных.

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Среда, 06.02.2019, 23:49:41 | Сообщение # 39 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| Участники группировки Lurk обвинили спецслужбы в незаконной слежке

Во вторник, 5 января, в Кировском районном суде Екатеринбурга состоялось слушание по делу о киберпреступной группировке Lurk, похитившей 1,2 млрд руб. со счетов коммерческих компаний и финансовых организаций. В ходе слушания один из подсудимых фактически обвинил российские спецслужбы в незаконном перехвате переписки в Jabber, сообщает Znak.com.

Согласно ходатайству, направленному суду подсудимым Александром С., участники Lurk использовали для общения приложение Ejabberd. Его особенность заключается в том, что успешно доставленные сообщения не сохраняются на сервере, а сохраняются только недоставленные. То есть, перехват сообщений возможен только online.

По словам Александра С., в материалах дела есть разрешение Московского городского суда на проведение оперативно-разыскных мероприятий в отношении Ejabberd, действие которого заканчивалось 24 октября 2015 года, и аналогичное разрешение от 7 декабря 2015 года. Соответствующее разрешение на период с 24 октября и 7 декабря в материалах отсутствует. Это значит, что оперативно-разыскные мероприятия в этот период проводились без судебного ордера и являются незаконными.

В связи с вышесказанным подсудимый просит исключить из обвинения пункты, строящиеся на доказательствах, которые были собраны в указанный период. Он также призывает пригласить в суд сотрудников Центра информационной безопасности ФСБ РФ и Следственного департамента МВД РФ для допроса касательно незаконной слежки.

Напомним, расследование в отношении группировки было завершено в 2017 году. В общей сложности обвинения были выдвинуты против 24 человек. Материалы дела занимают 585 томов. Группировка ответственна за похищение 1,2 млрд руб. со счетов клиентов российских банков, создание некогда самого популярного набора эксплоитов Angler и взломе электронной почты Хиллари Клинтон.

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Вторник, 12.02.2019, 19:49:47 | Сообщение # 40 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| Microsoft открыто призвала пользователей отказаться от Internet Explorer

Компания Microsoft «убила» Internet Explorer еще четыре года назад, выбрав Edge в качестве современного браузера для Windows 10. Однако Internet Explorer продолжает существовать в качестве связующей программы для Windows, и системные администраторы не спешат от него отказываться. Как бы то ни было, IE уже изрядно устарел, и производитель открыто призвал своих клиентов использовать в качестве браузера по умолчанию другой продукт.

На прошлой неделе ИБ-эксперт Microsoft Крис Джексон (Chris Jackson) опубликовал в блоге Windows IT Pro заметку под названием «Опасность использования Internet Explorer в качестве браузера по умолчанию». Как отметил эксперт, IE «является решением для обеспечения совместимости, а не браузером».

Хотя домашние пользователи в основном предпочитают Chrome, Firefox или Edge, многие компании по-прежнему работают с более старыми приложениями и сервисами, разработанными еще под IE. Вместо того, чтобы разом обновить все используемые на предприятии технологии, системные администраторы предпочитают ничего не менять и продолжают использовать реализованные в IE режимы совместимости. Однако, по словам Джексона, «хватит – значит хватит», и пришла пора перестать называть Internet Explorer браузером.

«Мы не поддерживаем в нем новые web-стандарты, и хотя многие сайты по-прежнему работают хорошо, разработчики в целом больше не тестируют свои продукты для Internet Explorer», – отметил эксперт.

Хотя компании могут продолжать использовать IE как решение для совместимости, использовать его в качестве браузера не рекомендуется, пояснил Джексон.

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Среда, 13.02.2019, 18:10:23 | Сообщение # 41 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| Уязвимость в Xiaomi M365 Electric Scooter представляет потенциальную угрозу жизни пользователя

Бытовые смарт-устройства, безусловно, делают жизнь человека удобнее и комфортабельнее. Однако незащищенные смарт-устройства могут не просто испортить день, но превратить его в худший ночной кошмар.

Особую осторожность следует соблюдать владельцам электронных самокатов от Xiaomi,предупреждают специалисты компании Zimperium. По словам исследователей, модель M365 Folding Electric Scooter содержит простую в эксплуатации опасную уязвимость, которая может представлять потенциальную угрозу жизни владельца самоката.

Xiaomi M365 Electric Scooter поставляется с сопутствующим мобильным приложением. С его помощью владелец может удаленно управлять своим самокатом через защищенное паролем Bluetooth-подключение. В частности через приложение пользователь может менять пароль, включать противоугонную систему, климат-контроль и эко-режим, обновлять прошивку самоката и просматривать статистику поездок в режиме реального времени.

Исследователи обнаружили, что самокат не проверяет подлинность пароля должным образом. Благодаря этому злоумышленник может отправлять ему по Bluetooth неаутентифицированные команды на расстоянии до ста метров.

«В ходе исследования мы обнаружили, что пароль не используется должным образом как часть процесса аутентификации пользователя самоката, и все команды могут выполняться без пароля. Подлинность пароля проверяется только на стороне приложения, но сам самокат не отслеживает состояние аутентификации», - сообщается в отчете Zimperium.

С помощью уязвимости злоумышленник может удаленно вызвать отказ в обслуживании и заблокировать самокат, внедрить вредоносное ПО путем обновления прошивки и получить над ним полный контроль, а также неожиданно для пользователя тормозить или менять скорость самоката во время поездки.

Исследователи сообщили Xiaomi об уязвимости две недели назад. По словам производителя, в настоящее время идет работа над обновлением.

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Четверг, 14.02.2019, 20:41:47 | Сообщение # 42 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| iPhone «боится» пяти дефисов

Для того чтобы вывести из строя iPhone, достаточно лишь в любом поле с помощью голосового ввода пять раз ввести «дефис». Об этом во вторник, 12 февраля,сообщил пользователь Twitter из России под псевдонимом ИскИн.

«Руководство к действию: в любом приложении (sic) где вводится текст (sic) включаем голосовой набор и пять раз говорим «дефис» (hyphen)», - пишет пользователь.

Согласно комментариям пользователей, проблема воспроизводится на iPhone 6s, 8, X и XS Max. Судя по опубликованным в комментариях видео, пользователя «выкидывает» на домашний экран из любого места в ОС.

На данный момент обсуждение бага ведется только в Рунете. Зарубежная пресса, как и сама компания Apple, пока молчит.

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Вторник, 19.02.2019, 16:59:38 | Сообщение # 43 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| в этой теме опубликую ибо подходит

Персональные данные: что знают о Вас сайты, мобильные операторы и поисковики?

В России на полном серьезе обсуждают поправки, по которым граждане якобы смогут зарабатывать на своих персональных данных. А тем временем все данные уже давно гуляют по сети, и уже не найти того аспекта нашей жизни, о котором бы не знали сайты, мобильные операторы или поисковики.

Фонд развития интернет-инициатив ФРИИ предлагает внести в законодательство изменения, которые разрешат свободный оборот “деперсонализированных” персональных данных. Авторы считают, что россияне смогут зарабатывать на этом до 60 тысяч рублей в год. Однако, по мнению, большинства экспертов, заработать самим гражданам на самом деле ничего не получится. Зато банки, сотовые операторы и крупнейшие интернет сервисы с помощью данного закона, наконец, смогут легально использовать, покупать и продавать базы с подобными данными.

Наверняка, Вам хочется спросить, а о каких данных речь, и многое ли о нас уже знают? Невероятно, но факт – даже если вы выйдите голым на улицу, вы раскроете куда меньше сведений о себе, чем о Вас уже знают поисковые роботы и даже владельцы сайтов. Более того, они знают о Вас даже то, что Вы не знаете сами о себе.

Ниже я расскажу о самых широко используемых технологиях, с помощью которых информация о нас собирается сегодня повсеместно и при этом раздаётся направо и налево всем желающим, а также о том, что уже узнали о нас.

Что о нас знают поисковики?

Очень многое о себе мы рассказываем поисковым системам. Крупнейшие поисковики запоминают, куда мы заходили и на что кликали, о чём общаемся на почте. Затем они объединяют все данные в единую картину. Увы, эта информация не хранится под семи замками. Данные о нас в легкую передаются владельцам сайтов.

Как это работает? Очень просто. Возьмём поисковые системы – Google, Yandex или Mail. Они обязывают ставить на сайты счётчики статистики. Без этого невозможно поисковое продвижение или использование различных сервисов от данных систем. Подобные счетчики стоят на всех сайтах в мире.

Поисковики запоминают поведение пользователей, на что они кликали и по каким ссылкам переходили. Они фиксируют IP адрес, который позволяет с высокой точностью определить местонахождение посетителя – улицу и дом, из которого он зашел в интернет. Поисковики также связывают эти данные с e-mail адресами пользователей, аккаунтами социальных сетей, мобильными телефонами и другими данными.

Частью этой информации сервисы абсолютно открыто делятся с владельцами сайтов через сервисы вроде Яндекс.Метрика или Google Analytics. Не по каждому конкретно взятому пользователю, а в разрезе аудитории в целом, но при желании можно настроить и по каждому пользователю.

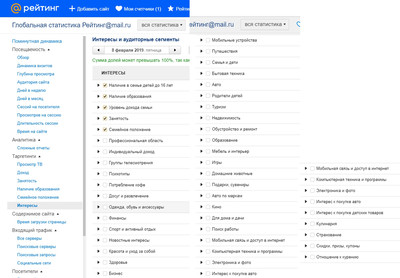

Сервис Яндекс.Метрика позволяет владельцам сайтов выбирать следующие параметры исследуемой аудитории: пол, возраст, сфера интересов (бизнес, строительство, транспорт, одежда и т.д.), используемая операционная система.

Google Analytics предоставляет более широкий пласт данных: пол, возраст, сфера интересов, используемый язык, используемое при заходе на сайт интернет-соединение (например, становится известно, что это сеть московского метрополитена), используемая модель смартфона.

Естественно, они собирают и другие данные, просто предпочитают не вываливать весь этот пласт информации на растерзание владельцам сайтов.

Но некоторые оказываются куда более щедрыми на данные о Вас. Например, Счётчик от Mail расскажет о Вас такие интересные данные:

Насколько часто вы смотрите телевизор (мало, средне или много),

Уровень вашего дохода,

Занятый Вы или безработный,

Наличие или отсутствие высшего образования,

Семейное положение,

Наличие детей до 16 лет,

Профессиональная область,

Психотип,

Потребление кофе за день (сколько раз)

Новостные интересы,

Находитесь ли вы в поездке по России или за рубежом,

Какого класса у Вас автомобиль,

Отношение к курению, Э

то не полный перечень – всего 35 различных параметров таргетинга аудитории по интересам. Они приведены ниже.

Простой счётчик статистики расскажет о Вас куда больше, чем Вы сами о себе знаете. Впечатляет, правда? И это только то, что открыто передают счетчики владельцам сайтов.

Учитывая, что во всех указанных выше системах мы заводим себе почтовые e-mail адреса, через которые регистрируемся, например, на Госуслугах, реальный пласт информации о нас ещё больше.

Что о нас расскажут социальные сети?

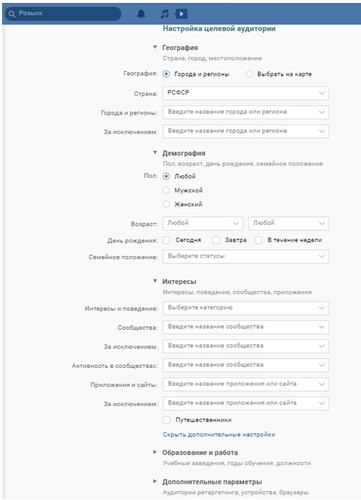

В любой социальной сети мы как на ладони. Ведь мы собственными руками забиваем данные о себе в анкету – любимые книги, увлечения, место работы, стаж, должность, география, семейное положение и многое другое. Всё, что мы добровольно указываем в своем профиле уже давно используется для таргетирования на нас рекламы.

Но рассказать здесь хотелось бы о другой технологии, которая называется “пиксель ретаргетинга“. Это официальная технология от разработчиков Вконтакте и Facebook. Работает она очень просто. Владелец вэб-сайта ставит на сайт специальный код, который “запоминает” всех тех, кто заходил на этот сайт. Как только Вы открываете сайт, код “анализирует”, есть ли у Вас аккаунты Вконтакте или Facebook. Если аккаунты есть, то номера Ваших ID будут предоставлены на блюдечке тому, кто разместил код. После этого в социальных сетях Вы будете намного чаще видеть определенную рекламу.

Некоторые рекламщики действуют ещё более наглым образом и затем, получив Ваш IP, просто пишут “в личку”. Особенно этим грешат продавцы интернет-магазинов с редкими товарами, которые нужны далеко не всегда. Например, если Вы рассматриваете интернет-каталог свадебных платьев, то не удивляйтесь – в скором времени в личку обязательно придёт сообщение вроде “Скоро у Вас намечается торжественное событие. Мы знаем, что Вам нужно”.

Что о нас расскажут мобильные операторы?

Мобильные операторы тоже знают о нас уже больше, чем родная мать. Мы знаем, что сим-карта привязывается к паспорту. Но это далеко не единственная информация, которую получают от нас. Её реальный масштаб куда больше. К сожалению, она тоже уже давно продаётся абсолютно открыто.

Не так давно портал bankiros.ru опубликовал статью, в которой рассказал о том, как крупнейший сотовый оператор России – МТС рассылает банкам на e-mail, любопытное рекламное предложение. Из него следует, что за совсем символическую сумму в масштабах подобного бизнеса можно приобрести целый массив данных. Оператор продает информацию абонентов банкам и коллекторам

У МТС есть целый перечень услуг для банков, МФО и коллекторов. Мобильный оператор предлагает кредиторам выявить недобросовестных клиентов, определить уровень платежеспособности заемщиков и связаться с должниками, которые не отвечают на звонки, пишут авторы.

Мобильный оператор представил три модели сотрудничества с кредиторами и коллекторами: «Дефолт», «Коллекшен» и «Фрод», пишет bankiros.ru

Первая модель предлагает спрогнозировать вероятность допущения заемщиком просрочки сроком более 90 дней. Скоринговая система МТС анализирует финансовое поведение пользователя по 400 метрикам (частота оплаты сотовой связи, геоаналитика, модель устройства и так далее). Причем проанализировать можно абонентов всех мобильных операторов.

Модель «Коллекшен» специализируется на поиске актуального номера заемщика, который не выходит на связь с банком или коллекторским агентством. Чтобы найти новый номер клиента, оператору достаточно знать его паспортные данные и предыдущие номера телефона. МТС обещает связать клиента и кредитора с помощью виртуального номера. Это позволит «не нарушать регламент работы с персональными данными». Ежемесячный пакет на поиск 10 тысяч телефонных номеров обойдется в 250 тысяч рублей. При пофактовой тарификации стоимость одного номера составит 150 рублей.

Третье предложение МТС – «Фрод» – полностью повторяет идею законопроекта Анатолия Аксакова. Модель позволяет банкам и МФО проверить достоверность предоставленных клиентом персональных данных: номер телефона, ФИО, номер паспорта, место жительства, трудоустройство и прочее.

Сотовые операторы из «большой тройки» (ВымпелКом, Мегафон и МТС) еще в 2015 году запустили эксперимент по оценке кредитоспособности своих абонентов, сообщали «Вести FM». Компании оценивали расходы, круг общения, а также геолокации пользователей, и затем выставляли им баллы. После чего эта информация в «обезличенном виде» передавалась банкам.

Компании с помощью активной сим-карты уже научились отслеживать не только наше местоположение, но и популярные маршруты, любимые магазины и кафе. Они знают всё о наших тратах и всех транзакциях, покупках и о наших увлечениях с помощью анализа нашего траффика через мобильный браузер. С большой вероятностью и эти данные легко продаются, но уже в своих нишах, а не только банковской сфере.

К сожалению, мы уже давно перешагнули границу, когда наши персональные данные были действительно “персональными”. Сейчас ей владеют абсолютно другие лица, и именно они зарабатывают на этом.

©

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Понедельник, 25.02.2019, 20:02:37 | Сообщение # 44 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| Киберпреступная группировка предлагает IT-специалистам $1 млн в год

Киберпреступники готовы платить $1 млн в год специалистам в области системного администрирования, тестирования на проникновение и программирования, не гнушающимся нелегального заработка.

Как сообщают исследователи компании Digital Shadows, в даркнете появилось объявление о найме на работу от одной из киберпреступных организаций. IT-специалисту, согласившемуся помочь ей в осуществлении киберпреступной деятельности, организация готова платить $64 тыс. в месяц ($768 тыс. в год) с возможностью повышения зарплаты до $90 тыс. в месяц ($1,08 млн в год) через год сотрудничества.

Согласно отчету Digital Shadows, за помощь в вымогательстве денег у высокопоставленных лиц (в том числе у глав компаний, юристов и врачей) киберпреступные группировки обычно предлагают зарплату в размере $30 тыс. в месяц ($360 тыс. в год).

Те, кто не хочет работать на кого-то, могут недорого (в пределах $10) приобрести на черном рынке руководства по вымогательству и шантажу. Похищенные учетные данные, панели администрирования, конфиденциальная документация, доступ к сайтам и сетям также можно купить на подпольных форумах.

Киберпреступники используют множество методов вымогательства, начиная от угроз опубликовать конфиденциальную информацию и заканчивая блокировкой данных жертвы с требованием выкупа, пишут исследователи. Самым популярным способом является шантаж с угрозой опубликовать подробности о супружеской измене.

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

| кот | Дата: Понедельник, 25.02.2019, 20:04:07 | Сообщение # 45 |

Добрый кот.

Группа: Друзья ушедшие

Сообщений: 8935

Металлодетектор: terra

Страна: Российская Федерация

Город: Cамара

Репутация: 2700

Статус: Тут его нет

| Российский оператор ботнета NeverQuest признал свою вину

Гражданин РФ Станислав Лисов, обвиняющийся в похищении денежных средств с банковских счетов американских организаций, частично признал свою вину.

Как сообщает пресс-служба Министерства юстиции США, в пятницу, 22 февраля, 33-летний Лисов, известный в Сети под псевдонимами Black и Blackf, предстал перед Федеральным судом Манхэттена (США). Обвиняемый признался в использовании трояна NeverQuest для заражения компьютеров жертв с целью похищения учетных данных для online-банкинга и последующего использования их для незаконного перевода средств. По данным ФБР, помимо похищения средств, Лисов также обсуждал возможность продажи похищенных с помощью NeverQuest персональных данных.

Согласно материалам Минюста, с июня 2012-го по январь 2015 года Лисов играл ключевую роль в создании и администрировании ботнета из зараженных трояном систем. В его обязанности также входило обслуживание инфраструктуры для осуществления киберпреступной деятельности, в том числе аренда серверов.

В январе 2017 года Лисов был арестован в Испании и в январе 2018-го экстрадирован в США. 22 февраля нынешнего года обвиняемый признал свою вину по одному пункту – в заговоре с целью осуществления компьютерного мошенничества. Максимально наказание, предусмотренное за подобное преступление, - пять лет лишения свободы. Оглашение приговора назначено на 27 июня 2019 года.

- Что-нибудь запрещенное имеете?

- Да. Собственное мнение.

¡ иɯʎdʞ ин ʞɐʞ 'ɐнɔɐdʞǝdu qнεиЖ

|

| |

| |

|